Mantenemos tú

empresa funcionando

Protegida ante cualquier ataque o virus informático. Con todos tus datos a salvo en una red local, rápida y segura.

Servicios informáticos para empresas en Madrid

Soluciones informáticas integrales para satisfacer todas las necesidades tecnológicas de tu empresa

Protegida ante cualquier ataque o virus informático. Con todos tus datos a salvo en una red local, rápida y segura.

Estabilidad

Seguridad

Tranquilidad

Comodidad

Estabilidad

Seguridad

Tranquilidad

Comodidad

Copias

de seguridad

Hacemos copias de seguridad diarias de todos tus servidores y equipos. Y ahora con nuestro mantenimiento informático para empresas Presencial todos tus datos en la nube a salvo.

Monitorización

de sistemas

Garantizamos un funcionamiento óptimo de los equipos informáticos y todas las actualizaciones porque realizamos una monitorización constante para que nada falle.

Soporte informático

telefónico

No te preocupes por las incidencias. Te acompañamos con soporte informático telefónico. Además, brindamos asesoramiento informático y ayudamos a instalar periféricos.

Trabajamos para tu tranquilidad

Mantenimiento Informático en Madrid para empresas

Nuestros servicios informáticos incluyen planes de mantenimiento informático para empresas flexibles y adaptados a vuestras necesidades reales. Te asesoramos para elegir la configuración correcta de tu mantenimiento informático.

- Adaptado a tus necesidades

- Soluciones de mantenimiento informático para empresas integral

- Velocidad en la resolución

Menos es más

Ofrecemos soluciones informáticas sencillas que suponen un gran aporte de valor para tu empresa. Con la experiencia de más de 25 años como empresa de servicios informáticos para empresas en Madrid ayudando a compañías como la tuya.

Mantenimiento informático para empresas

Somos una empresa de mantenimiento informático para empresas cercana. Si vives en Madrid y buscas una empresa de informática cerca de mí, has llegado al sitio correcto. Si no es tu caso, tranquilo, también trabajamos en remoto.

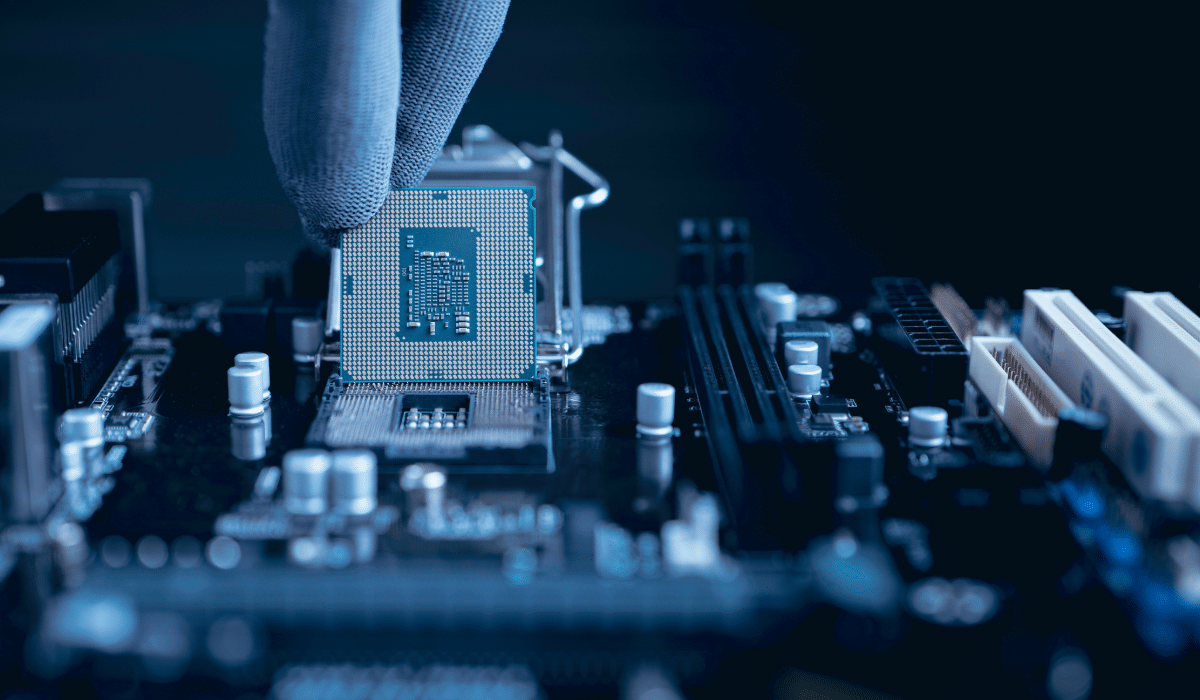

Instalación de servidores y redes informáticas

Dentro de nuestros servicios informáticos instalamos sistemas y redes informáticas eficientes. Tu empresa conectada en servidores y redes locales con copias de seguridad y protegida frente ataques. Un todo en uno funcionando sin que tengas que hacer nada. Nosotros nos encargamos de todo.

Más de 25 años

- Ayudando a empresa como la tuya

- Manteniendo sus ordenadores

- Mejorando sus redes

- Implementando medidas de seguridad

¿Qué cuentan nuestros clientes de nuestros servicios informáticos en Madrid?

Mi nombre es Joaquín García trabajamos con informáticos.co desde el año 1998. Entre los servicios informáticos nos implantaron todo el sistema que tenemos actualmente y cualquier reto que nos propongamos, nos ayudan a integrarlo con nuestra red. Nos instalaron también la telefonía IP, lo cual nos ha supuesto más de 200€ de ahorro mensual, así como un sistema de videovigilancia que nos sirve para localizar a nuestro personal.

Trabajamos con informáticos.co desde el 2019. Sus servicios informáticos se centraron en la puesta a punto de todo nuestro sistema que estaba obsoleto y nos remodelaron toda la red. Hemos realizado la inversión en un servidor de datos y la verdad nos ha mejorado mucho nuestro proceso de trabajo diario, así como el poder conectarnos desde casa para poder teletrabajar, lo cual nos facilita mucho el día a día.

Cambiamos de empresa informática porque la situación era insostenible, la clínica quedaba sin poder operar cada dos o tres horas. Por suerte, me recomendaron llamar a informáticos.co asegurando que me solucionarían el problema. El primer día nos indicaron un grave problema en el cableado, realizada la evaluación, no superaba las pruebas básicas, arreglaron y desde entonces trabajamos con ellos sin problema y ahorrando dinero.

¿Aún no te has decidido?

Nuestra profesionalidad va más allá de realizar un servicio de mantenimiento informático para empresas premium. Cuando abrimos un nuevo proyecto, nos comprometemos con mejorar tu empresa.

La seguridad de trabajar con expertos informáticos en Madrid. Asesoramiento en todas tus decisiones, y una visión técnica del estado de los ordenadores y redes.

Además, la tranquilidad de mantener documentos, emails y todos tus datos a salvo, con copias de seguridad diarias.

Evitamos que pierdas el tiempo con averías o problemas. Con el sistema de tickets y la monitorización constante de los equipos que brindamos, cada miembro de tu equipo puede encargarse de avisarnos de su incidencia de forma directa, fácil y rápida.

Delegar en expertos de servicios informáticos y mantenimiento informático para empresas es tu mejor inversión.

Estamos comprometidos con el rendimiento.

Desde el primer momento nos preocupamos por implementar las mejoras necesarias en todos tus equipos para que tengan el mejor rendimiento para tu empresa.

Instalaciones funcionando siempre actualizadas.

Soporte Informático en Madrid para empresas

Servicios de soporte de TI para empresas en Madrid

Tienes un negocio que dirigir y unos clientes que cuidar. Para cualquier empresa es inaceptable tener tiempo de inactividad por problemas informáticos. Es necesario tener un servicio rápido, especializado en soporte de TI para empresas y que pueda solucionar cualquier incidencia en el menor tiempo posible, desde la desaparición de ese archivo tan importante, no recibir correos electrónicos o ser víctimas de ataques de malware.

No puedes dejar que los problemas tecnológicos te detengan. Cuando los datos, la seguridad, la disponibilidad o la generación de ingresos de una empresa están en juego, deseamos volver a la normalidad lo antes posible. Pero no solo eso sino que deseamos asegurarnos que todo se solucione correctamente y que el problema no vuelva a aparecer en el futuro y detener nuestra actividad.

La mayoría de las empresas se conforman con un empleado que sepa un poco de informática y que cuando ocurre alguna incidencia pare de realizar su trabajo para realizar estos menesteres. No disponen de equipos especializados que puedan manejar todo, desde problemas de mantenimiento de rutina hasta bloqueos completos del servidor o ataques de ransomware, y es un tremendo error. Es necesario contar con alguien que conozca lo que está haciendo en todo momento porque en la informática de una empresa ni hay lugar para el error, de ella depende casi todo.

Por ello, proporcionamos servicios informáticos para empresas en Madrid de primer nivel, respaldados por profesionales expertos y con un equipo de atención al cliente inigualable, para que tengas la tranquilidad de que obtendrás ayuda siempre que la necesites.

Servicios informáticos y soporte de TI para empresas en Madrid con los que te podemos ayudar

- Instalación, virtualización y reparación de servidores.

- Resolución de problemas de red, actualizaciones, mantenimiento informático.

- Instalación y resolución de problemas del sistema operativo.

- Configuración, actualizaciones y reparación de los ordenadores de cada puesto de trabajo.

- Instalación, resolución de problemas y actualizaciones de hardware y software.

- Configuración y resolución de problemas del correo electrónico.

- Eliminación y prevención de malware, ransomware y virus.

- Asistencia al usuario

- Configuración y resolución de problemas de Internet.

- Instalación de redes WiFi.

- Instalación de centralitas virtuales.

- Implantación de hilo musical.

- Diseño, desarrollo y montaje de redes informáticas cableadas.

- Videovigilancia para empresas.

Tu empresa de soporte de TI y servicios informáticos para empresas

Si necesitas soporte de TI contáctanos. Nuestros expertos en soporte de TI para empresas en Madrid os mantienen seguros y productivos, con un equipo completo a su disposición de expertos en tecnología y negocios. Obtendrás el soporte de TI para empresas o mantenimiento informático por una tarifa mensual fija y predecible. No perdáis más tiempo tratando de solucionar los problemas de tecnología informática vosotros mismos, esperando que aparezca el técnico de reparación o lidiando con facturas inesperadas.

¿No sería ideal disponer de ordenadores, software y dispositivos que no se rompan y os creen problemas continuamente? En Informáticos.co nos aseguraremos de que cada pieza del hardware, software e infraestructura esté siempre operativa y optimizada. Porque ya sea que desees optimizar las operaciones y el flujo de trabajo, mejorar el servicio y la retención del cliente, protegerte contra ataques cibernéticos, aumentar las ganancias o todo lo anterior, técnicos pueden ayudarte.

Ofrecemos soporte de TI para empresas en Madrid brindando servicios de TI profesionales que te permiten concentrarte en hacer crecer su negocio y no en preocuparte por la tecnología. Brindamos servicios completamente administrados, lo que significa que nos encargamos de todo, desde el monitoreo y el mantenimiento de la infraestructura (incluido el hardware) hasta las actualizaciones de seguridad y la resolución de problemas a medida que surgen (incluso brindando soporte remoto).

Por qué un Proveedor de Servicios de TI en Madrid es Indispensable para una Empresa

En un mundo cada vez más digitalizado, el buen funcionamiento de los sistemas de TI en Madrid es crucial para las empresas. La colaboración con proveedores de servicios informáticos para empresas en Madrid profesionales puede determinar el éxito o el fracaso de una empresa.

- Conocimiento y Experiencia

Un proveedor de servicios informáticos en Madrid profesional tiene los conocimientos y la experiencia para abordar desafíos de TI complejos. Está familiarizado con las últimas tecnologías y puede desarrollar soluciones personalizadas que satisfagan las necesidades específicas de una empresa.

- Minimización de Riesgos

El automantenimiento del panorama de TI implica riesgos muy considerables y graves. La pérdida de datos, las redes inseguras y los sistemas inestables pueden provocar graves pérdidas financieras y daños a la reputación. Un proveedor de servicios de TI profesional ayuda a minimizar estos riesgos implementando medidas de seguridad sólidas y realizando un mantenimiento regular del sistema.

- Ahorro de Tiempo y Costes

El soporte informático interno requiere importantes recursos en términos de personal, tiempo y dinero. Trabajar con un proveedor de servicios de TI en Madrid externo alivia a las empresas de la carga y reduce los costes para que puedan concentrarse en su negocio principal.

- Escalabilidad y Flexibilidad

Un proveedor de servicios informáticos para empresas en Madrid profesional ofrece soluciones escalables que pueden mantenerse al día con el crecimiento de una empresa. Los proveedores de servicios de TI profesionales permiten a las empresas adaptar de manera flexible su infraestructura de TI y responder a los requisitos cambiantes sin comprometer el rendimiento.

Riesgos de no contar con servicios informáticos para empresas

- Pérdida de Datos y Violaciones de Datos

Las medidas de seguridad inadecuadas y las copias de seguridad de datos irregulares pueden provocar la pérdida de datos y poner en peligro la información confidencial.

- Redes y Sistemas Inseguros

Los entornos de TI autogestionados son vulnerables a brechas de seguridad y vulnerabilidades que los piratas informáticos pueden aprovechar para irrumpir en la red corporativa y causar enormes y graves daños.

- Falta de Experiencia y Recursos

El soporte de TI interno requiere personal especializado y amplios recursos que muchas empresas no tienen posibilidad de tener. Esto puede conducir a procesos ineficientes y a un soporte inadecuado.

Beneficios de contar con un proveedor de servicios de TI profesional

- Evaluación y Análisis Profesional

Realizaremos una evaluación integral de la infraestructura de TI existente e identifican posibles vulnerabilidades y riesgos.

- Soluciones Personalizadas

Basándose en los resultados de la evaluación, las empresas de servicios de TI profesional ofrecerá soluciones personalizadas que satisfarán las necesidades y objetivos individuales de una empresa.

- Mejoras de Seguridad

Las empresas de servicios de TI en Madrid implementarán medidas de seguridad sólidas para proteger la infraestructura de TI de una empresa contra amenazas y garantizarán la integridad de los datos.

- Soporte y Mantenimiento Informático Continuo

Brindan soporte y mantenimiento informático en Madrid continuos para garantizar que la infraestructura de TI de una empresa siempre funcione de manera óptima y esté actualizada.

Unos tips informáticos útiles para tu empresa

Servicios Informáticos y Recuperación de Datos en Madrid

Si sucede lo peor y perdemos datos importantes, la recuperación de datos en Madrid es la última línea de de defensa. En momentos así, queda claro

Mantenimiento Informático para Empresas en Carabanchel

Casi todas las empresas dependen de la informática. Ya sea que seas una pequeña empresa que recién comienza o una gran corporación con mucho hardware,

Optimización de Conexiones de Red: la Clave para un Servicio Fluido

En un mundo caracterizado por un constante avance tecnológico, un servicio de red eficiente desempeña un papel crucial en el buen funcionamiento de los procesos